Es reicht ein Moment und die IT steht Kopf: Plötzlich steht man vor großen, schier unlösbaren Problemen. Ein Best-Practice-Bericht aus der Praxis.

Gastbeitrag von Oliver Brückner.

Ein schriller Ton durchbricht die morgendliche Routine. Der Anruf, der alles zum Stillstand bringt. IT-Systeme verschlüsselt – über Nacht zurück in die Steinzeit geworfen. Auf null. Was eben noch ein funktionierendes Unternehmen war, ist nun ein Schatten seiner selbst.

Kein Zugriff auf Kundendaten, kein Versand von E-Mails, keine Rechnungen. Stift und Papier werden zur einzigen Alternative, doch das reicht nicht. Wer jemals mit den Auswirkungen eines Cyberangriffs konfrontiert war, kennt diese erdrückende Ohnmacht.

Ich habe sie selbst miterlebt.

Über die allgemeine Herausforderungen

Die IT-Sicherheit steht vor der Herausforderung, sich kontinuierlich an neue Bedrohungen anzupassen, da Cyberkriminelle immer ausgefeiltere Angriffsstrategien entwickeln.

Gleichzeitig müssen Unternehmen darauf achten, dass ihre Schutzmaßnahmen die Benutzerfreundlichkeit nicht einschränken, um produktives Arbeiten zu ermöglichen. Durch die wachsende Vernetzung und den verstärkten Einsatz von Cloud-Technologien wird es zudem immer schwieriger, sensible Daten vor unbefugtem Zugriff zu schützen.

Die Situation – Ein Unternehmen am Abgrund

Erlebt bei einem mittelständischen Unternehmen, welches rund 50.000 Kunden betreut. Mit einem durchschnittlichen Jahresumsatz von etwa 60 Millionen Euro. Mit einer stabilen Basis – bis zu diesem Tag.

- Ursache: Eine bekannte Sicherheitslücke im Mail-Server. Das Unternehmen hatte Patches eingespielt – doch es reichte nicht. Der Angreifer hatte längst einen Fuß in der Tür.

- Vorfall: Eine vollständige Verschlüsselung aller Kunden- und Unternehmensdaten.

- Auswirkungen: Stillstand aller Prozesse. Kunden, deren Geschäftsabläufe vom Unternehmen abhängen, sind plötzlich lahmgelegt. Rechnungen bleiben aus, Existenzen standen auf dem Spiel.

- Schäden: Sehr hohe Wiederaufbaukosten. Dazu kommt der Imageschaden, unzählige Überstunden, chaotische Nacharbeiten aus Notizzetteln, Kundenverluste, Burnouts, Überlastungsanzeigen und vieles mehr.

Der lange Weg zurück

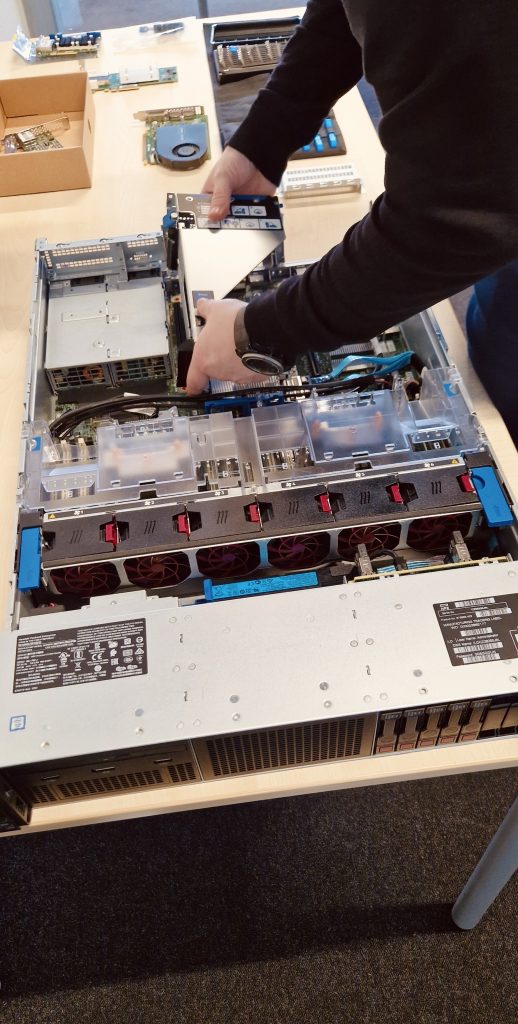

Aufgrund der vollständigen Verschlüsselung und der Ungewissheit, wie lange sich die Angreifer bereits im System befanden, erfolgte der Austausch der Firewall, eine umfangreiche Überarbeitung des Netzwerkkonzepts und Anpassungen der IP-Bereiche. Ein zweiter zentraler Speicher für die Server-Infrastruktur kam hinzu, da die alten Server für die forensische Analyse weiterhin isoliert liefen.

Um einen erneuten Vorfall innerhalb weniger Monate zu vermeiden, richteten wir alle Server komplett neu ein. Die Unternehmensdaten wurden alle einzeln aus dem Backup wiederhergestellt und vor dem Einspielen auf Viren überprüft.

Nach gut zwei Monaten konnten wir einen geregelten Notbetrieb mit grundlegenden Funktionen sicherstellen. Erst nach weiteren sieben Monaten lief der Normalbetrieb wieder stabil. Insgesamt benötigten wir mehr als eineinhalb Jahre, um sämtliche Nacharbeiten vollständig abzuschließen.

Unser Ansatz

Um zukünftige Angriffe frühzeitig zu erkennen, haben wir ein System zur Angriffserkennung (SzA) eingeführt und mit einem Security Operations Center (SOC) verknüpft. Dadurch lassen sich alle sicherheitskritischen Ereignisse auf Server und Clients in Echtzeit überwachen und bei Bedrohungen sofort Gegenmaßnahmen einleiten.

Diese Ereignisse werden in ihrer Kritikalität unterschieden und rund um die Uhr von IT-Sicherheitsexperten bewertet. Um höchsten Sicherheitsstandards gerecht zu werden, haben wir konsequent alle Anforderungen einer ISO-27001-Zertifizierung implementiert.

Sensibilität für das Thema ist der erste Schritt.

In Systemhäusern hört man oft den Satz: Es wird schon nichts passieren. Doch die Realität zeigt: Es passiert. Und wenn es passiert, dann oft mit einer Wucht, die Unternehmen bis an den Rand der Existenz bringen kann.

Doch aus dieser Krise entstand eine Erkenntnis: In Mecklenburg-Vorpommern gab es fast niemanden, der wirklich tiefgehendes Wissen über aktuelle IT-Sicherheitspraktiken hatte. Viele verließen sich auf Firewalls und Backups – doch das allein reicht bei weitem nicht aus. Deshalb beschloss ich, mein Wissen und meine Erfahrung proaktiv anzubieten. So entstand mein Unternehmen mit dem Ziel, IT-Sicherheit auf ein neues Level zu heben.

Mein Antrieb – IT-Sicherheit als Fundament

Diese Erfahrung hat meine Sicht auf IT-Sicherheit geprägt. Ich sehe sie nicht als optionalen Schutzmechanismus, sondern als existenzielle Grundlage für Unternehmen. Als IT-Dienstleister für kritische Infrastrukturen haben wir es uns zur Aufgabe gemacht, Netzwerke und Systeme nicht nur widerstandsfähig zu machen, sondern sie so zu planen, dass selbst im schlimmsten Fall ein geordneter Wiederanlauf möglich ist.

Denn eines habe ich gelernt: IT-Sicherheit ist kein Produkt, sie ist eine Haltung.

Was wir können, was andere nicht können

Unsere Expertise liegt darin, nicht nur auf bekannte Lösungen zu setzen, sondern IT-Sicherheit als gesamtheitlichen Prozess zu betrachten. Während viele Systemhäuser sich auf Standardlösungen verlassen, analysieren wir tiefgehend die individuelle Infrastruktur eines Unternehmens.

Unsere Stärken:

- Proaktive Sicherheitsstrategien: Wir denken weiter als Standardlösungen und entwerfen individuelle Schutzkonzepte.

- Ganzheitlicher Ansatz: Wir kombinieren Netzwerksicherheit, Virtualisierung und Notfallmanagement, um eine resiliente Umgebung zu schaffen.

- Praxisnahe Erfahrung: Durch unsere Arbeit mit kritischen Infrastrukturen kennen wir die Herausforderungen und Risiken, mit denen Unternehmen täglich konfrontiert sind.

- Krisenbewältigung und Wiederaufbau: Wir wissen, dass eine gute IT-Sicherheit nicht nur verhindert, sondern auch vorbereitet – für den Fall der Fälle.

Wir analysieren nicht nur Schwachstellen, sondern setzen auch die nötigen Maßnahmen um, um Netzwerke sicherer zu machen. Unser Leistungsspektrum reicht von der Entwicklung und Umsetzung moderner Netzwerkkonzepte – physisch und logisch – bis hin zu Standortvernetzungen mittels VPN und Glasfaserlösungen.

Da IT-Sicherheit ein dynamisches Feld ist, beschäftigen wir uns zusätzlich mit verschiedenen Systemen zur Angriffserkennung sowie mit aktuellen KI-gestützten Lösungen, die interne Prozesse vereinfachen und Mitarbeiter entlasten. Unser Ziel: Unternehmen nicht nur abzusichern, sondern ihnen durch smarte Technologien einen echten Mehrwert zu bieten.

Warum Unternehmen jetzt auf uns setzen

In Mecklenburg-Vorpommern verwurzelt, mit norddeutscher Qualität und einem klaren Fokus auf Nachhaltigkeit und Zukunftssicherheit – wir stehen für IT-Sicherheitslösungen, die über Standards hinausgehen.

Unsere Vorteile:

- Regionale Nähe, direkter Support: persönliche Betreuung

- Erfahrung aus der Praxis: wir kennen nicht nur theoretische Sicherheitskonzepte, sondern testen diese unter realen Bedingungen in einem umfangreichen Testsystem

- Hanseatische Werte: Qualität, zuverlässig, ehrlich und unabhängige Lösungen stehen bei uns an erster Stelle

- Zukunftssichere IT-Konzepte: Wir setzen auf moderne, skalierbare Lösungen, die mit Ihrem Unternehmen wachsen.

Wir sind nicht nur ein Dienstleister – wir sind Ihr Partner in der IT-Sicherheit. Lassen Sie uns gemeinsam dafür sorgen, dass Ihr Unternehmen geschützt bleibt – jetzt und in Zukunft.