Wystarczy moment i IT staje na głowie: Nagle staje się przed wielkimi, praktycznie nierozwiązywalnymi problemami. Raport z najlepszych praktyk z praktyki.

Artykuł gościnny autorstwa Olivera Brücknera.

Piskliwy dźwięk przerywa poranną rutynę. Rozmowa, która powoduje zatrzymanie wszystkiego. Systemy IT zablokowane – nocą wrzucone z powrotem do epoki kamienia łupanego. Do zera. To, co jeszcze przed chwilą było funkcjonującą firmą, jest teraz cieniem samego siebie.

Brak dostępu do danych klientów, brak wysyłania e-maili, brak faktur. Pióro i papier stają się jedyną alternatywą, ale to nie wystarcza. Ktokolwiek kiedykolwiek spotkał się z wpływem ataku cybernetycznego, zna tę przytłaczającą bezsilność.

Ja to sam przeżyłem.

O ogólnych wyzwaniach

Bezpieczeństwo IT stoi w obliczu wyzwania, jakim jest ciągłe dostosowywanie się do nowych zagrożeń, ponieważ cyberprzestępcy rozwijają coraz bardziej wyrafinowane strategie ataków.

Równocześnie przedsiębiorstwa muszą zwrócić uwagę na to, aby ich środki ochronne nie ograniczały użyteczności, aby umożliwić produktywną pracę. W związku z rosnącą wirtualizacją i zwiększonym wykorzystaniem technologii chmury, staje się coraz trudniejsze zabezpieczenie wrażliwych danych przed nieuprawnionym dostępem.

Sytuacja – Firma na krawędzi

Doświadczenie w średniej firmie, która obsługuje około 50 000 klientów. Z średnim rocznym obrotem w wysokości około 60 milionów euro. Z stabilną bazą – do dnia dzisiejszego.

- Przyczyna: Znana luka w zabezpieczeniach serwera pocztowego. Firma zastosowała poprawki – jednak nie wystarczyło to. Atakujący już dawno miał stopę w drzwiach.

- Wypadek: Kompletny szyfr wszystkich danych klientów i firmy.

- Skutki: Zatrzymanie wszystkich procesów. Klienci, których procesy biznesowe zależą od firmy, są nagle sparaliżowani. Faktury nie są wysyłane, istnienia są zagrożone.

- Uszkodzenia: Bardzo wysokie koszty odbudowy. Do tego dochodzi uszczerbek wizerunku, niezliczone godziny nadliczbowe, chaotyczne prace poprawkowe z notatek, straty klientów, wypalenie zawodowe, zawiadomienia o przeciążeniu i wiele więcej.

Długa droga powrotna

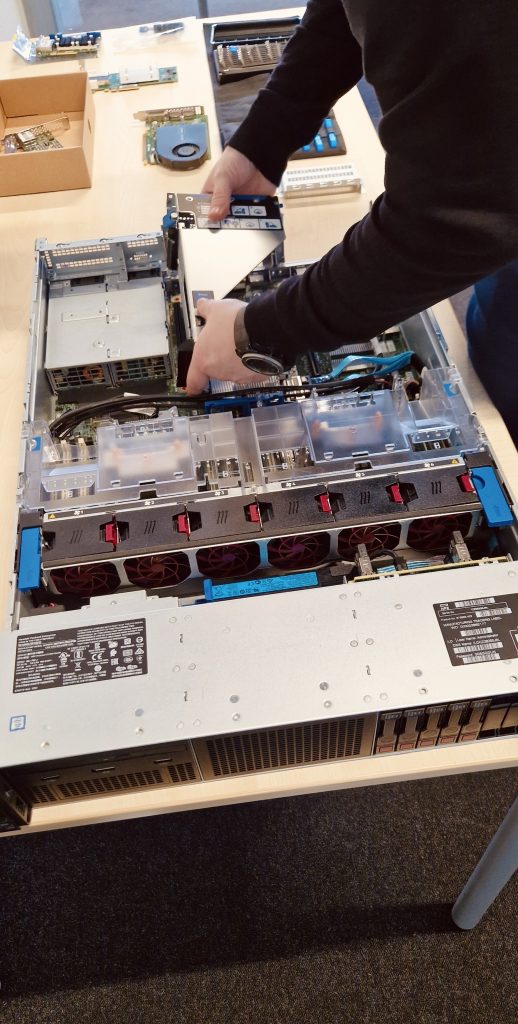

W związku z pełnym szyfrowaniem i niepewnością, jak długo atakujący byli już w systemie, dokonano wymiany zapory sieciowej, przeprowadzono szeroką rewizję koncepcji sieci oraz dostosowano zakresy IP. Dodano również drugi centralny magazyn dla infrastruktury serwerowej, ponieważ stare serwery nadal działały w izolacji do celów analitycznych.

Aby uniknąć ponownego incydentu w ciągu kilku miesięcy, całkowicie ponownie skonfigurowaliśmy wszystkie serwery. Dane firmy zostały przywrócone indywidualnie z kopii zapasowej i sprawdzono pod kątem wirusów przed ich odtworzeniem.

Po niecałych dwóch miesiącach udało nam się zapewnić uregulowany tryb awaryjny z podstawowymi funkcjami. Dopiero po kolejnych siedmiu miesiącach tryb normalny znów działał stabilnie. W sumie potrzebowaliśmy ponad półtora roku, aby całkowicie zakończyć wszystkie prace naprawcze.

Nasze podejście

Aby rozpoznać przyszłe ataki na wczesnym etapie, wprowadziliśmy system do wykrywania ataków (SzA) i połączyliśmy go z Centrum Operacji Bezpieczeństwa (SOC). Dzięki temu można monitorować w czasie rzeczywistym wszystkie zdarzenia krytyczne dla bezpieczeństwa na serwerach i klientach oraz niezwłocznie podejmować przeciwdziałania w przypadku wystąpienia zagrożeń.

Te wydarzenia są różnicowane pod względem krytyczności i oceniane przez specjalistów ds. bezpieczeństwa IT przez całą dobę. Aby spełnić najwyższe standardy bezpieczeństwa, konsekwentnie wdrożyliśmy wszystkie wymagania certyfikacji ISO-27001.

Wrażliwość na temat jest pierwszym krokiem.

W domach systemowych często słyszy się zdanie: Niczego nie będzie. Ale rzeczywistość pokazuje: Się dzieje. I gdy się dzieje, to często z siłą, która może doprowadzić firmy na skraj istnienia.

Ale z tej kryzysu powstało przekonanie: w Meklemburgii-Pomorzu Zachodnim prawie nikt nie miał głębokiej wiedzy na temat bieżących praktyk związanych z bezpieczeństwem IT. Wiele osób polegało na firewallach i kopii zapasowych – ale to samo w sobie nie wystarcza. Dlatego też postanowiłem zaoferować moją wiedzę i doświadczenie w sposób proaktywny. W ten sposób powstała moja firma z celem podniesienia bezpieczeństwa IT na nowy poziom.

Mój napęd – bezpieczeństwo IT jako fundament

Doświadczenie to ukształtowało moje spojrzenie na bezpieczeństwo IT. Nie widzę go jako opcjonalnego mechanizmu ochrony, ale jako podstawę istnienia dla firm. Jako dostawca usług IT dla krytycznych infrastruktur, postawiliśmy sobie za cel nie tylko wzmocnienie sieci i systemów, ale także ich zaplanowanie w taki sposób, aby nawet w najgorszym przypadku możliwy był uporządkowany restart.

Bo jednego się nauczyłem: bezpieczeństwo IT to nie produkt, to postawa.

Co możemy zrobić, czego inni nie mogą

Nasza ekspertyza polega na tym, że nie tylko opieramy się na znanych rozwiązaniach, ale również traktujemy bezpieczeństwo IT jako całościowy proces. Podczas gdy wiele firm systemowych opiera się na standardowych rozwiązaniach, dokonujemy głębokiej analizy indywidualnej infrastruktury przedsiębiorstwa.

Nasze atuty:

- Proaktywne strategie bezpieczeństwa: Myślimy dalej niż standardowe rozwiązania i projektujemy indywidualne koncepcje ochrony.

- Podejście całościowe: Łączymy bezpieczeństwo sieci, wirtualizację i zarządzanie kryzysowe, aby stworzyć środowisko odporne.

- Doświadczenie praktyczne: Dzięki naszej pracy z krytyczną infrastrukturą znamy wyzwania i ryzyka, z którymi przedsiębiorstwa spotykają się codziennie.

- Zarządzanie kryzysowe i odbudowa: Wiemy, że dobra ochrona IT nie tylko zapobiega, ale także przygotowuje – na wszelki wypadek.

Analizujemy nie tylko słabości, ale również wprowadzamy niezbędne środki, aby uczynić sieci bezpieczniejszymi. Nasz zakres usług obejmuje rozwój i wdrożenie nowoczesnych koncepcji sieciowych – fizycznych i logicznych – aż po połączenia między lokalizacjami za pomocą VPN i rozwiązań światłowodowych.

Ponieważ bezpieczeństwo IT jest dynamicznym polem, zajmujemy się dodatkowo różnymi systemami wykrywania ataków oraz bieżącymi rozwiązaniami wspomaganymi przez sztuczną inteligencję, które upraszczają wewnętrzne procesy i odciążają pracowników. Nasz cel: nie tylko zabezpieczać firmy, ale także oferować im prawdziwą wartość dzięki inteligentnej technologii.

Dlaczego firmy teraz na nas liczą

Zakorzenieni w Meklemburgii-Przedpomorzu, z północnoniemiecką jakością i wyraźnym nastawieniem na zrównoważony rozwój i bezpieczeństwo przyszłości – reprezentujemy rozwiązania z zakresu bezpieczeństwa IT, które wykraczają poza standardy.

Nasze zalety:

- Bliskie regiony, bezpośredni wsparcie: osobista opieka

- Doświadczenie z praktyki: nie znamy tylko teoretycznych koncepcji bezpieczeństwa, ale testujemy je w warunkach rzeczywistych w ramach kompleksowego systemu testowego

- Hanseatyckie wartości: Jakość, niezawodność, uczciwość i niezależne rozwiązania są u nas na pierwszym miejscu

- Koncepcje IT przyszłościowe: Stawiamy na nowoczesne, skalowalne rozwiązania, które rozwijają się wraz z Twoją firmą.

Jesteśmy nie tylko dostawcą usług – jesteśmy Państwa partnerem w dziedzinie bezpieczeństwa IT. Pozwólcie nam wspólnie zadbać o to, aby Państwa firma pozostała chroniona – teraz i w przyszłości.